ビッグデータビジネスにおけるセキュリティ強化とプライバシー保護の必要性

2019年10月17日(木)掲載

IoTシステムのようなビッグデータを活用した新たな価値を生み出す高度情報化通信ビジネスが進展しております。

一方で、企業へのサイバー攻撃はますます高度化・巧妙化し、また内部犯罪やサプライチェーンリスクも減る兆しは無く、今後も大規模な情報漏洩事件等の発生が予想されます。かかるセキュリティリスクに加え、近年ではデータ利活用による利用者へのプライバシー侵害という今まで見過ごされてきた新たなリスクも増大しつつあります。

企業の経営者は、ビッグデータビジネスによって得られる価値の対価として、これら双方のリスクへの対応が求められますが、それらはまた経営課題として捉えることが肝要です。

昨今の状況を踏まえ、本稿では、データビジネスを開始する上でのセキュリティ強化の必要性と注意点、ならびにプライバシー侵害対応も視野に入れたセキュリティ設計の重要性とそのポイントを紹介します。

なぜ今セキュリティ強化が求められているのか

インターネットの黎明期以来、多くの企業は情報セキュリティ対策に多大な労力を費やしてきました。その歴史において、セキュリティ対策と攻撃手法の進化はイタチごっこでした。

近年ではIoTデバイス(注1)のような脆弱性を含む機器の多用、働き方改革によるテレワーク環境の増大、私物モバイル機器の業務利用によるシャドーIT機会の増加などによって、ネットに接続された情報システムにおける脆弱性の存在箇所自体の増大とそれらへの対応の見過ごし、また攻撃手法の巧妙化により、従来の静的なセキュリティ対策では間に合わなくなってきています。

特に人工知能やIoTの活用により、時間や場所の制約に捉われずデータの共有・分析等を可能ならしめるサイバー空間は、企業の活動領域を拡大させつつある一方で、「情報の毀損及び漏洩」に加え、直接的な「金銭の窃取・詐取等の損害」、さらには「業務・機能・サービス障害」などが引き起こされる事件が国内外で多発しており、国家の関与が疑われる大規模な攻撃も発生しています。

このようにセキュリティ上の脅威は今後更に深刻化することが予想され、経済的・社会的損失が生ずる可能性が飛躍的に高まっており、企業は以前にも増してセキュリティ強化を行う必要性に迫られています。

注1 )一説ではサイバー空間を構成するIoTデバイスは、2020 年には約400 億個になると予想されています。これらは、ライフサイクルが長い、監視が行き届きにくい、機能・性能が限られた機器が存在するといった特徴があり、サイバーセキュリティ上の問題や攻撃の検知がしづらく、対策が難しいという問題があります。

データビジネスを開始するうえでのセキュリティに関する注意点

データを利活用する情報システムにおいては、セキュリティリスクと並行して考慮すべき重要なことがもう一つあります。それはプライバシー侵害リスクです。

IoTシステム(注2)は、様々な方法により大量のデータ(いわゆるビッグデータ)を収集します。ビッグデータに含まれるパーソナルデータ(注3)の割合は3割を超えるといわれ、それらには個人情報のほかグレーゾーンのデータ(それ単体では個人が特定できないが、他の情報と照合すれば個人が特定できてしまうかもしれないデータ)が多数存在します。

個人情報であれば個人情報保護法に従って扱えばよいが、グレーゾーンのデータは一見個人情報ではないため、ビジネススキームとして本人の承諾を得ずに第三者へ提供してしまうケースがあります。

例えば、スマートフォンから収集した位置情報、アプリやWebサイト上の行動履歴、端末ID、クッキー等はそれら単体では個人を特定できないが、利用者指向サービスの充実やターゲッティング広告のためには極めて有効な情報であるため、ビジネス目的で安易に第三者に提供しがちです。

しかしこれらのデータを他のデータベースと突き合わせて解析すると個人が特定できてしまう可能性があります。このようなプライバシー侵害は企業の信用失墜につながるため、プライバシー性の高いデータを取り扱う際には、後に述べるプライバシー・バイ・デザインのコンセプトに沿ってデータを扱うことが求められます。

システムを内外の敵から防衛するための自衛行為としてセキュリティ対策は必須ですが、一方でビッグデータの利活用においてはプライバシー保護対策が必要です。

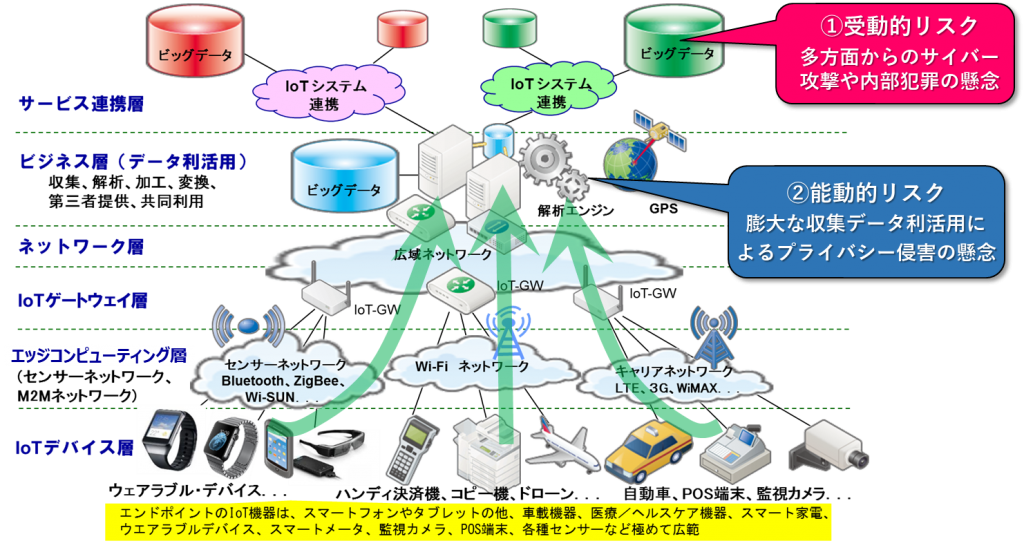

リスクマネジメントの観点では、前者は個人情報漏洩やデータ破壊による業務継続不能という「受動的リスク」回避のための行動であり、後者はデータ利活用による第三者へのプライバシー侵害という「能動的リスク」回避のための行動といえます。

ビッグデータを取り扱う企業の経営者は、説明責任を果たすためにもこれら両面からの対策充実が求められます。特にプライバシー侵害は、直近の就職情報データ転売や少し以前に話題になったICカード乗降履歴データ転売のように、第三者に指摘されるまで侵害行為が認識されないことが多いためビジネスとしてビッグデータを取り扱う際には注意を要します。

このような問題がたびたび炎上すること自体、まだまだデータ利活用に係るリテラシーが世の中に浸透していない証だといえます。

注2)「IoTシステム」とは、家電、自動車、ロボット、スマートメータ等のあらゆるモノがインターネット等のネットワークに接続され、そこから得られるビッグデータの利活用等により新たなサービスの実現が可能となるシステムのこと。(「サイバーセキュリティ戦略」閣議決定2018年7月27日より)

注3 )「パーソナルデータ」とは、個人の属性情報、移動・行動・購買履歴、ウェアラブル機器から収集された個人情報を含みます。また、『改正個人情報保護法』においてビッグデータの適正な利活用に資する環境整備のために「匿名加工情報」の制度が設けられたことを踏まえ、特定の個人を識別できないように加工された人流情報、商品情報等も含まれます。そのため、本章では、「個人情報」とは法律で明確に定義されている情報を指し、「パーソナルデータ」とは、個人情報に加え、個人情報との境界が曖昧なものを含む、個人と関係性が見出される広範囲の情報を指すものとしています。(総務省平成29年版情報通信白書より)

セキュリティ設計の重要性とそのポイント

サイバー空間は、無限の価値を産む可能性を秘めたネット空間であり経済社会の活動基盤であるが、一方であらゆるモノが接続された無法地帯という側面もあります。

セキュリティは企業の免疫機能とも言うべきもので、これがなければ企業はサイバー空間で生きていけません。従って、セキュリティ統制システムを整備し、その履行を監視することは企業経営者(取締役)の法定責任(善管注意義務および忠実義務)でもあり、経営課題であることを忘れてはなりません。

近年の特徴として、サイバー攻撃手法は高度化かつ巧妙化しており、これに加えて敵は外部だけでなく企業内部に居ることも多いです。従って、サイバーセキュリティ対策の整備にあたっては、外部からのサイバー攻撃対応と内部犯罪の両側面(①受動的リスク)に備えなければなりません。

これに加えて近年のIoTシステムにおいては、大量のデータを収集しそれを解析・分析し利活用を図るので、利用者へのプライバシー侵害(②能動的リスク)回避が必要です。

このようなIoTシステムの概観と懸念事項を図1に示します。

受動的リスク(内外からの攻撃リスク)への対応

(1) IoTシステムにおける実効的なセキュリティ設計基準とは

IoTシステムは従来の情報システムとは異なり、図1のように様々なデバイスをエッジコンピュータとして使用するため、従来のセキュリティ対策では間に合わないところがあります。エンドポイントとして利用されるデバイスには、スマートフォンやタブレットの他、車載機器、医療/ヘルスケア機器、スマート家電、ウエアラブルデバイス、スマートメータ、監視カメラ、POS 端末、各種センサーなど極めて広範です。

世の中には、IoTセキュリティに関するガイドライン等の設計指針が種々公表されてはいるが、概して抽象的で具体的にどのように対策設計すればよいのかが明確ではありません。

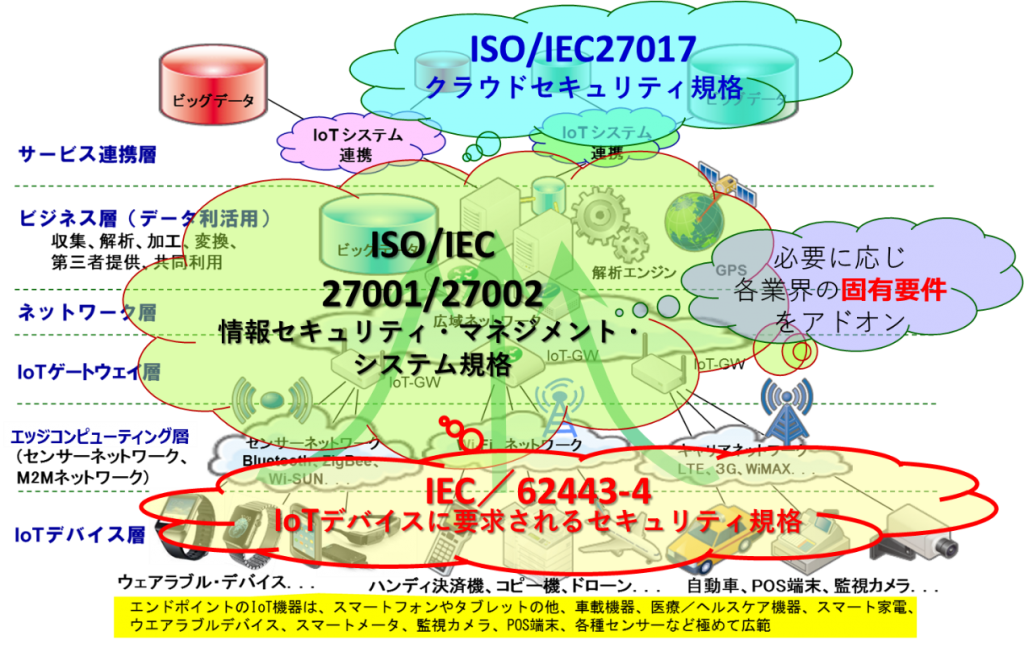

そこで、IoTシステム全体のセキュリティ対策としては、従来の情報セキュリティ管理システムの国際規格ISO/IEC27001・27002 およびクラウドセキュリティの国際規格ISO/IEC27017に基づいて行い、そしてIoTシステム特有の新たな要素であるエッジコンピューティング層およびIoTデバイス層部分の対策要件については、汎用制御系セキュリティマネジメントシステムの国際規格であるIEC/62443のうち装置ベンダーに要求されるIEC62443-4からIoTシステムの利用シーン(例、データの機密度、重要性、即応性、可用性など)に応じてセキュリティ要件を抽出することを推奨します。これら対策全体を俯瞰した様子を図2に示します。

このIEC62443-4は国際標準規格なので、網羅性や根拠に優れ、最低限のIoTシステム向けセキュリティ対策として各業界に共通して適用可能です。

なお、一度導入してしまうとファームウェア等の更新が簡単にできないIoTデバイスの利用にあたっては、最初から脆弱性を極力排除しておく必要があります。IoTデバイスの開発側、あるいは導入側においてはファジングツール(異常動作を引き起こしそうなデータを大量に送り込む検査ツール)等により最低限のデバイス脆弱性検査の実施が望ましいといえます。

(2) 外部からのサイバー攻撃対策 - CSIRT(注4)/SOC(注5)体制の整備・運用

防御側はどんな攻撃を受けるか計り知れないため、100%完全な対策というものはあり得ず、そのため予期せぬ事故も発生します。また企業における資源は限られており、事故発生時に迅速な対応が困難なことも多いです。

過去、サイバー攻撃対策として、どのような具体策を採るべきか判然としていませんでしたが、近時では有事に備えたCSIRT/SOC体制の整備・運用が合理的とされています。

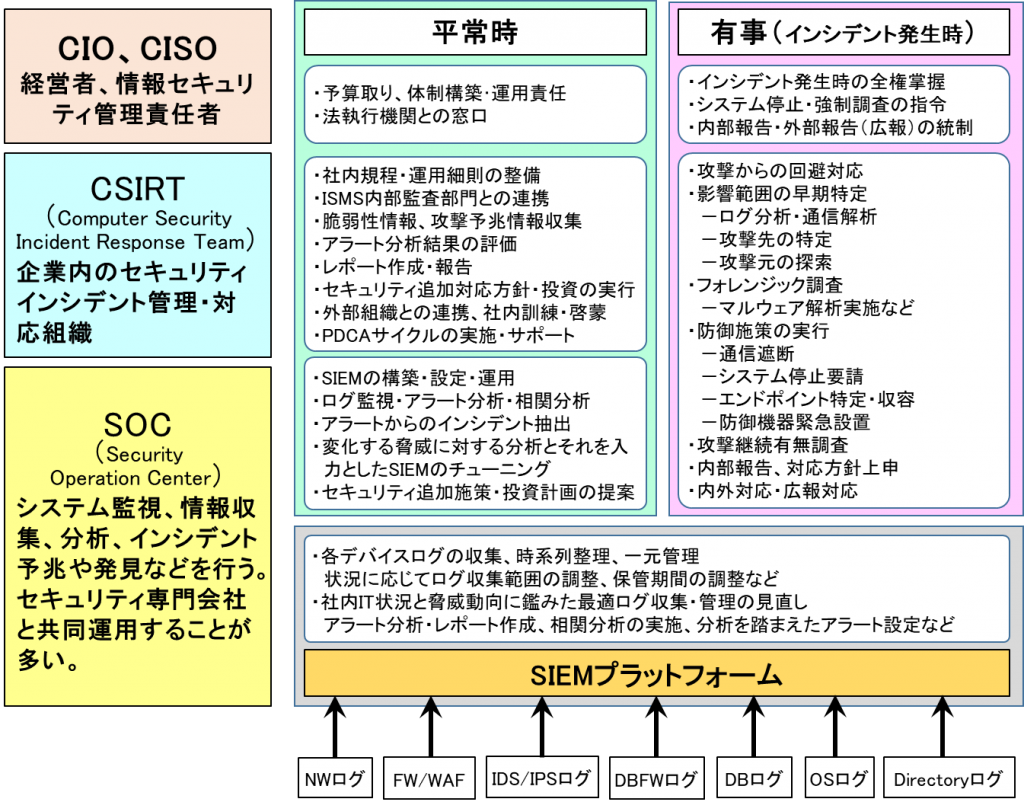

これは、SIEM(注6)を中核とするツールを活用してインシデント情報を一元的に収集し、それらをSOCにて迅速に分析し、分析結果をもってCSIRTにより対応策を決定・実行するという統合されたインシデント対応プロセスです。平常時にはISMS(国際標準ISO/IEC 27000ベースに則ったセキュリティ管理)活動を並行実施することで、企業全体の統合したセキュリティ管理が可能となります。

平常時および有事におけるCSIRT/SOC体制とその機能概要を図3に示します。

注4 CSIRT :Computer Security Incident Response Team の略であり、企業内における「インシデント対応専門チーム」のこと。

注5 SOC:Security Operation Center の略であり、「システムの監視、情報収集と分析、インシデント予兆や発見の要となる組織」のこと。

注6 SIEM:Security Information and Event Management(セキュリティ情報イベント管理)の略称で、複数の機器(ファイアウォール、侵入検知システム、ウイルス対策ソフト等)から出力されるイベントログを一元的に収集/管理し、より高い精度でインシデント検出を実現する仕組みのこと。

(3) 相変わらず多い内部犯罪への対策

外部からの攻撃のみならず内部犯罪によるセキュリティ事故も年々増加しており、企業にとっては頭の痛い問題です。正規の利用者権限を持つ社員等による犯行であるため検知が極めて困難であり、システム的(技術的)対策だけでは防御できないという特徴があります。過去日本国内で起こった大規模情報漏洩事件も内部犯罪が多いです。

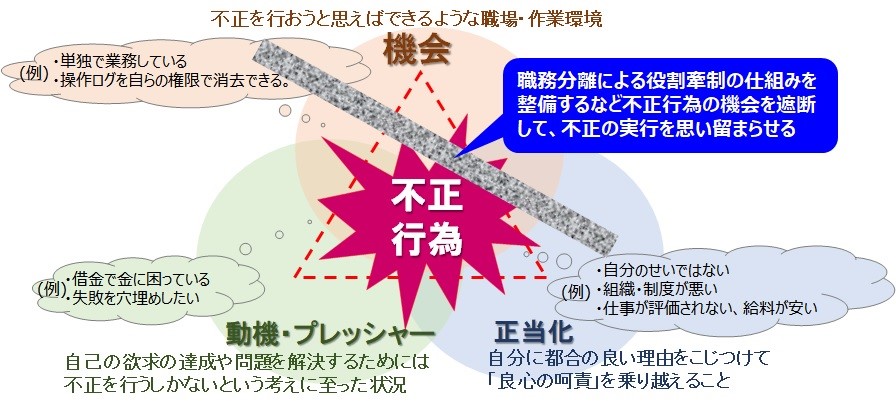

企業にとって怖いのは、犯罪そのものより、個人情報が漏洩したことによる企業の信用失墜や利用者からの損害賠償請求です。不正な行動は、「動機・プレッシャー」、「機会」、「正当化」という3つの不正の要素が全て揃った場合に起こり得ると言われています(図4)。

特にシステム管理者等の特権ユーザは自らの不正操作に係るログをも消去できるため、後から不正行為の追跡もできません。技術的対策だけでは防御できず、組織的・人的な防御施策を組み合わせる必要があります。内部犯罪に係る不正トライアングルへの対策としては、以下の3つの視点が重要です。

①抑止(その気にさせない)

②防止(できなくする)

③発見(不正を見つけ出す)

特に職務分離による役割牽制の仕組みが有効であり、例えば、特権を必要とする作業には別管理者の事前承認の上、作業記録を残し、作業後には作業記録と操作ログの妥当性を確認する等の仕組みが望ましいです。

(4) 外部委託リスク(サプライチェーンリスク)への対応

現代の情報システムにおいては、その全てを単一企業が運用・管理していることは稀であり、大抵の場合、機能の一部は外部に依存しています。サプライチェーンは、委託元と委託先だけでなく、再委託先、再々委託先と、システム目的を達成するために必要となる取引関係が連鎖することから、その一連のつながりのどこかに問題が発生すると、最終的には委託元の責任となります。このようなサプライチェーンリスクを最小化する統制行動もまた企業リスクマネジメントの一環であり必須のアクションです。

昨今ではサプライチェーンの弱点を悪用した攻撃が増加しており、さらなる注意が必要です。5年ほど前に教育業を営む企業の外部委託先から3500万件の個人情報が漏洩した事件は記憶に新しいでしょう。

サプライチェーンのセキュリティ対策としては主に以下の点に留意することを推奨します。

①委託先や再委託先等へのサイバー攻撃や内部犯罪を想定した監視体制を構築し定期監査を実施する。

②委託内容、責任者、責任分界点を明確化し、SLA(サービスレベルアグリーメント)を締結する。

③委託先から定期的な業務報告を受ける。

④外部の専門機関による委託先監査を行いSLAが維持されていることを定期的に確認する。

⑤必要に応じ委託先へ立ち入り検査を行う。

委託先への監査や立ち入り検査が困難な場合には、少なくともSLAが維持されていることを証する書面を委託先に求めるなどの発注者側の管理義務を果たす。

能動的リスク(利用者へのプライバシー侵害リスク)への対応

パーソナルデータを取り扱うビジネスモデルを公開した後、世間の批判を受けないようにするためには、プライバシー・バイ・デザイン(PbD:Privacy by Design)のコンセプトに則ってビジネス設計することが肝要です。

PbDの議論は様々ありますが、その要諦は『データ利活用サービスを事業化する企業が、そのサービスの提供プロセスにおいて、利用者への配慮、透明性を確保するなど、利用者のプライバシーが尊重され保護されるようあらかじめ設計すること』といえます。

特に重要なのは以下の4点です。

(1) プライバシー影響評価(PIA:Privacy Impact Assessment)の実施

パーソナルデータの収集・利活用を図るビジネスを企画、実施するにあたっては、利用者のプライバシーへの影響を事前に評価し、プライバシー侵害リスクを回避するようにビジネスモデルを設計します。設計段階からプライバシー保護施策を取り込むことにより、ビジネス利益とプライバシー保護の両立が可能となります。また、PIAを事前実施することにより、システム稼働後のプライバシーリスクを最小限に抑えることができ、後で不具合が発見されたときの設計手戻りに要する追加コスト発生の予防にも繋がります。

(2) 利用者への適時・適切なプライバシーポリシーの提示

取得する情報の項目、内容、目的、同意取得方法(特に端末ID、位置情報、Web上の行動履歴等)、第三者提供の有無、問合わせ先などを明確化し利用者に提示します。

(3) 利用者への自己情報コントロールの機会付与

収集情報の全部または一部の停止、変更、削除等を簡単に要求出来る仕組みを利用者に提供します。

(4) パーソナルデータの第三者提供時の適切な措置

パーソナルデータにはそれが個人情報か否かが不明確なグレーゾーンのデータが多く含まれているので、データ利活用企業はその取扱いにあたり、基本的には本人の同意取得の上で第三者提供することが安全です。

しかし同意取得に膨大な手間が掛かるなどコストがビジネスのメリットを超えてしまうような場合には、個人情報保護法の定めに則り、そのデータを匿名加工情報に加工し第三者提供すればよいでしょう。適切な匿名加工を施した場合には本人の同意取得が不要だからです。

例えば、IoTシステムでは、IoTセンサーが自動的にパーソナルデータを収集するなど、データを提供した本人すら知らない間に収集が行われることがあります。この場合、データを利活用するために本人の同意を得ようとしても物理的に難しく、このようなケースにデータの匿名加工化は有効です。

おわりに

以上、駆け足でデータビジネス拡大に伴うセキュリティ強化の必要性とそのポイントを述べました。昨今、政府が進める働き方改革により、在宅勤務制度およびサテライトオフィス制度が本格的になり、スマートデバイスの普及とテレワーク技術の高度化によって比較的低コストでテレワーク環境の実現が可能となってきております。

一方でシステム構成要素が複雑化したため管理者の目が行き届かず、利用者の安易な不正行為や端末の紛失・盗難、マルウェア汚染等の機会が多くなり、企業の機密情報漏洩の可能性も高まるなど心配の種は尽きません。

このような状況においても、サイバー空間の有効活用による新サービス創出やビジネス競争力強化は、新たな価値を創出するデジタル企業へ飛躍するために必要不可欠なものです。

従って、サイバー空間を利用してビジネスを進める全ての企業は、サイバーセキュリティ対策を経営課題と捉え、大変ではありますが上述した施策(内外からの攻撃対策とプライバシー保護対策)を計画的かつ組織的に進め、その進行状況を管理・監督することが不可欠です。

セキュリティ対策強化を止むを得ないコストではなく、健全な事業継続や新たな価値創出のために不可欠な投資と捉えることが肝要であり、そしてそれが経営者の責任であることを忘れてはなりません。

執筆者N.Y氏

大手ITベンダーにおける長年のシステム経験を経て、2016年から政府CIO補佐官として内閣官房IT総合戦略室に就任。2017年から最高情報セキュリティアドバイザーとして財務省ならびに内閣法制局に就任。2019年から法務事務所の代表として企業の業務改革やIT導入に係る支援を行う。

![顧問、専門家のプロ人材紹介サービス | HiPro Biz [ハイプロ ビズ]](/img/logo.svg)